网络可见性产品乐动 赞助西甲

乐动体育菠菜Garland Technology通过提供完整的网络挖掘(测试接入点),内联旁路和数据包代理产品来确保完整的数据包可见性。乐动 赞助西甲

可见性解决方案

乐动体育菠菜花环技术致力于教育强大的网络知名度基础和访问的好处。通过提供此洞察力,我们可以保护您的网络和超越网络的数据安全性。

乐动体育 南安普顿合作伙伴

乐动体育菠菜花环技术的资源库提供免费使用白皮书,电子书,用例,信息图表,数据表,视频演示等。

博客

TAP into Technology blog提供关于网络访问和可见性的最新新闻和见解,包括:网络安全、网络监控和设备连接以及来自行业专家和技术合作伙伴的客座博客

伙伴

我们广泛的技术伙伴关系生态系统在网络安全,监控,应用分析,取证和数据包检查方面解决了关键问题。

乐动体育 足球快讯

乐动体育菠菜花环技术致力于质量和可靠性高标准,同时为全球企业,服务提供商和政府机构提供最大的经济解决方案。

SCADA / ICS - 我们害怕吗?

监督控制和数据采集系统(SCADA)或工业控制系统(ICS)一直在20世纪60年代以来监控和控制我们的工业,权力和炼油厂。

简单地说,Scada是最不受保护和误解的技术。我希望突出挑战,并通过您克服它来保护您的工业网络的方式。

SCADA的简要概述

在我的职业生涯早期,我为SCADA研究和监测公司工作,我为石油工业设计和测试了生产工具 - 从收购到细化要求。乐动体育 足球快讯

SCADA最初是纯模拟的,专注于监测物理素质,如压力,温度,粘度,电压水平,液体流动,风/空气速度和盐度。SCADA系统通常作为独立系统操作,如果他们在监控系统的情况下,请告诉人类运营商在正确的参数内工作。后来,系统报告回计算机,如果一切都可以;如果没有,它会决定改变有危险的参数或关闭系统。

对于这些年来的大多数,SCADA和ICS系统完全独立,每个人都有一个不同的人机界面,报告程序/方法,通信方法,语言,警报/失败报警系统和方法。如今,以太网和互联网正在成为工业系统运行的一部分和物联网的子组装(物联网)。

以太网引入了更大的SCADA漏洞

以太网带来互操作性,带宽效率和更精细的粒度,这取决于您组织的目标,从而提高了储蓄或收益。当然,工业机器现在还面临与网络世界的其他脆弱性,作为我们的其余IP门口。

一旦识别出IP地址,这些系统包括传感器,控制和人机界面(HMI)就会相对容易地易于破解。这种情况不再猜测或好莱坞电影情节,如几次攻击已被公布记录;SCADA袭击开始于20世纪80年代,首先是20世纪80年代告别档案。

从那时起,这里有记录的攻击:

- 砰击2000年初

- Sobig 2000年初

- 萨瑟2004.

- 挚

- 夜龙和stuxnet 2009

- 有老鼠和变黑

- 黑能量2014

- 乌克兰电网2015

> Download now: Learn how to secure your industrial network [Free Whitepaper]"}" data-sheets-userformat="{"2":9089,"3":{"1":0},"10":1,"11":4,"12":0,"16":9}" style="color: #45a142;">>>立即下载:了解如何保护您的工业网络

(免费白皮书)

SCADA漏洞才刚刚开始

更可怕的是尚未发现的受损系统。全球有数以千计的SCADA系统,他们控制我们的环境中的一切:水,污水,天然气,汽油,电力,食品生产,防洪,水坝,制药,炼油厂,武器,炸弹,飞机生产和控制,运输,火灾和爆炸控制等

最强大的攻击包之一是Agora Scada +来自Gleg的利用包是俄罗斯安全公司。这种臭名昭着的包由22个漏洞利用和11个零点漏洞组成,以及允许访问攻击的SCADA / ICS问题的许多细节(例如硬编码密码和许多其他已知的弱区)。

2014年研究项目,称为发光(SH.奥丹在Telsigence提取),位于以某种方式连接到互联网的SCADA / ICS设备。研究人员报告了定位220万个独特的设备。在采样的设备中,586,997个是具有属于SCADA / ICS控制系统的IP地址的工业系统,其他人与软件技术有关。

这项研究项目由顶级互联网研究人员鲍勃罗德瓦诺夫斯基和杰克布罗德斯基经营侵犯妇女。这100亿SCADA / ICS接入点都是一种漏洞和高安全性风险,必须得到解决,因为它们应该被视为国际紧急情况。

可见性 - SCADA威胁的解决方案

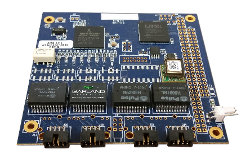

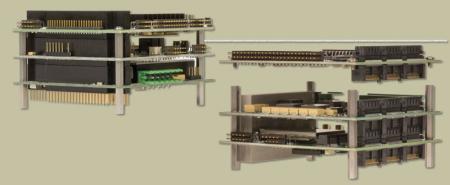

解决方案是从传统以太网到PC104命令和控制网络的可见性。PC104是嵌入式工业技术的互连标准,这个网络TAP是堆栈可见平面的顶部。TAP拥有唯一的以太网访问能力,并允许进入控制和监控世界。

解决方案是从传统以太网到PC104命令和控制网络的可见性。PC104是嵌入式工业技术的互连标准,这个网络TAP是堆栈可见平面的顶部。TAP拥有唯一的以太网访问能力,并允许进入控制和监控世界。

另一个板是访问RTU(远程终端单元)的访问,这意味着它们解释被监视的内容(例如,热/温,压力,流量等)。这里,堆栈中的处理器解释了RTU的报告并采取了操作,这可以是警报或报告的形式。通过能够通过以太网监视互连,我们将具有可见性,并将了解攻击或失败。

PC104堆栈的另一个关键元素是外壳,它是专门为工业环境设计的我列出了这些要求)。使用PC104,硬化盒可防止环境元素引起故障。

保护我们的控制技术的需要刚刚开始被看到。随着我们依靠IOT的依赖,工业网络需要放置保障措施。

写道蒂姆奥尼尔

作为LoveMyTool的高级技术顾问和首席编辑,Tim O'Leill在数据/语音和视频网络网络分析公司中拥有超过45年的技术经验,包括成功的销售高级角色,产品设计,营销管理,业务发展和安全。