网络的可见性产品乐动 赞助西甲

乐动体育菠菜Garland Technology通过提供完整的网络挖掘(测试接入点),内联旁路和数据包代理产品来确保完整的数据包可见性。乐动 赞助西甲

可见性解决方案

乐动体育菠菜花环技术致力于教育拥有强大的网络知名度和访问基础的好处。通过提供此洞察力,我们可以保护您的网络和超越网络的数据安全。

乐动体育 南安普顿合作伙伴

乐动体育菠菜Garland Technology的资源库提供免费使用白皮书、电子书、用例、信息图、数据表、视频演示等。

博客

Tap In Technology Blog提供了关于网络访问和可见性的最新消息和见解,包括:网络安全,网络监控和设备连接和来自行业专家和技术合作伙伴的访客博客

伙伴

我们广泛的技术合作生态系统解决了网络安全、监控、应用分析、取证和包检测等关键问题。

乐动体育 足球快讯

乐动体育菠菜花环技术致力于质量和可靠性高标准,同时为全球企业,服务提供商和政府机构提供最大的经济解决方案。

了解用于更安全的工业网络的OT框架和标准

4月2021年4月,赎金软件攻击关闭了美国最大的管道网络。殖民地管道,耗材近50%的东北能源需求,几乎丢失100千兆字节的专有数据。鉴于主要燃料分配网络的多日关闭,NIST网络安全框架(NIST CSF)正在为能源利益相关者产生重新兴趣。

到目前为止,针对能源行业的勒索软件攻击持续增加,目标是脆弱的IT系统,使关键的能源基础设施瘫痪。令人不安的是,50%的攻击全球能源基础设施发生在美国。

大多数组织(47.8%)在关键基础设施部门地图他们的控制系统到NIST CSF。其他流行的框架包括IEC 62443(32%),NIST 800-53(31.5%),NIST 800-82(29.6%)和ISO 27000系列(29.1%)。但是,在过去的两年中,斜宁att&ck®ICS框架已成为响应网络安全威胁的力倍增器,特别是在石油和能源领域。

在我们探索斜切ATT&CK框架之前,我们将查看新的更新和概述广泛的工业合作,包括网络安全标准和保护关键基础设施行业的框架。

管道网络防守:NISTIR 8374和API STD 1164之间的新的,协同伙伴关系

2021年6月17日,NIST发布了新的勒索软件管理网络安全框架概要(NISTIR 8374)初稿。9月,它产生了一份修订草案——对新草案的公开评论于2021年10月8日截止。

Nistir 8374提供了一种可操作的路线图,可以帮助组织响应并降低对赎金软件攻击的易感性。它概述了基本的网络安全控制和映射到的防御措施NIST网络安全框架的五个要素:识别,保护,检测,响应和恢复。

勒索软件配置文件特别适合已经采用NIST网络安全框架和NERC-CIP(关键基础设施保护)标准的组织。

同时,为了强调能源部门对确保国家的关键基础设施资产的承诺,API发布了其第3版标准(STD)1164on August 18, 2021. According to API Senior Vice President of API Global Industry Services (GIS) Debra Phillips, “The new edition API Std 1164 builds on our industry’s long history of... collaborating with the federal government to protect the nation’s vast network of pipelines and other critical energy infrastructure from cyber-attacks.”

第三版也与司法部新创建的目标保持一致赎金软件和数字勒索工作组。

新的NISTIR和API STD 1164的更新是确保国家关键基础设施安全的有力手段。

MITRE ATT&CK®ICS框架如何适应能源IT/OT安全领域

有效的治理蓝图可以加强组织对IT / OT网络相关风险的回应。

这是att&ck的地方®ICS Framework进来。这一新框架为创建成功的防御策略提供了基础策略和技术威胁演员使用。根据SANS 2021 OT / IC网络安全调查,47%的受访者利用斜切ATT&CK®icic到缓解它/网络安全事件。

虽然NIST网络安全框架提供了一种综合治理结构,用于识别和响应威胁,但它并没有提供用于预测赎金软件行为的模板,检测隐形侦察活动,隔离攻击或进行网络安全事故的后验证分析。但是,att&ck®ICS框架。

NIST网络安全和ATT&CK®ICS框架作为减轻能源领域IT / OT收敛风险的关键基础。

工业团队地图控制系统的通用网络安全标准

NIST网络安全框架(CSF):这是一种降低组织网络安全风险的五种功能方法。它通常与以下标准结合使用:

- ISA / IEC 62443:该框架旨在减少工业自动化和控制系统当前和未来的安全漏洞。

- NIST 800-53.这些安全和隐私控制旨在支持联邦政府和所有关键基础设施。

- NIST 800-82.:本指南提供了一种用于保护工业控制系统的路线图。

- ISO 27000系列这些标准的重点是帮助组织加强他们的信息安全实践。

- CIS关键安全控制:这些是一系列帮助组织确保他们对网络攻击向量数据的行动。

- NERC CIP例这些标准旨在保护我们国家的电网。

- NIS指令:此立法旨在围绕欧盟的升高网络安全。

- MITRE ATT&CK ICS框架:这是网络威胁演员使用的策略和技术的全球可访问知识库。

- nistir 8374(草案):本指南旨在帮助组织管理他们的勒索软件攻击的风险。

其他框架包括:

- gdpr.:此法例解决了欧盟的数据隐私和安全性。

- 网络安全成熟度模型认证:评估计划,以衡量网络安全流程的到期日,以满足国防部国防工业基地的300,000多个组织。

- 网络能力成熟度模型:此工具评估所有美国关键基础设施行业的网络安全实践的实践。

- NIS指令,ANSI / AWWA G430-14:本标准定义了我们国家废物和废水设施的保护安全计划的最低要求。

- 卡塔尔ICS安全标准:本标准强调卡塔尔工业自动化系统的安全控制。

- 化学设施反恐标准(CFATS):该监管计划针对美国高风险化学设施的安全性。

- 保护ICS的ENISA指南(欧盟):本手册作为一个指南,以减轻对整个欧盟工业控制系统的攻击。

如何部署正确的资产管理、威胁检测和响应工具,促进更安全的工业网络

为了满意地遵守这些重要的OT法规,与能源相关的组织必须部署正确的资产管理、威胁检测和响应工具。

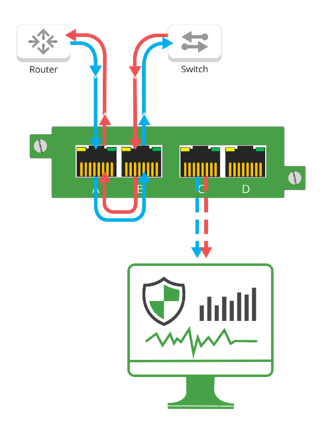

今天,获得完整资产可见性对于发现和管理,从100%的数据包可见性开始,通过网络轻敲(测试接入点)提供。依靠切换跨度或镜子端口在当今的环境中,不会将其削减,因为它们没有设计用于连续监控。

完整的能见度是有效网络安全的基础威胁检测和响应方案。威胁检测和响应比在能量领域的IT / OT收敛因素更为重要。例如,允许石油和天然气公司在近海钻机上远程监控工人安全的物联网传感器依赖互联网连接,提供多种安全漏洞,该漏洞危及OT基础架构。

工业团队转向Network TAPs来提供数据包可见性,不仅因为它比SPAN具有明显的优势,还因为它易于部署,坚固耐用的即插即用设备是被动的或故障安全的,不会影响当前配置。添加了网络水龙头,以提供24/7/365的网络流量的全双工副本,这是安全的,可以提供单向以及媒体转换和流量聚合选项。所有这些都旨在使资产库存和威胁检测工具部署无缝,确保合规和安全标准的满足。

希望添加网络挖掘可见性以满足合规性,但不确定在哪里开始?加入我们的简短网络设计- it咨询或演示。没有义务 - 这是我们喜欢做的事情。